MrSpace

Legacy Member

Salut MR geeks

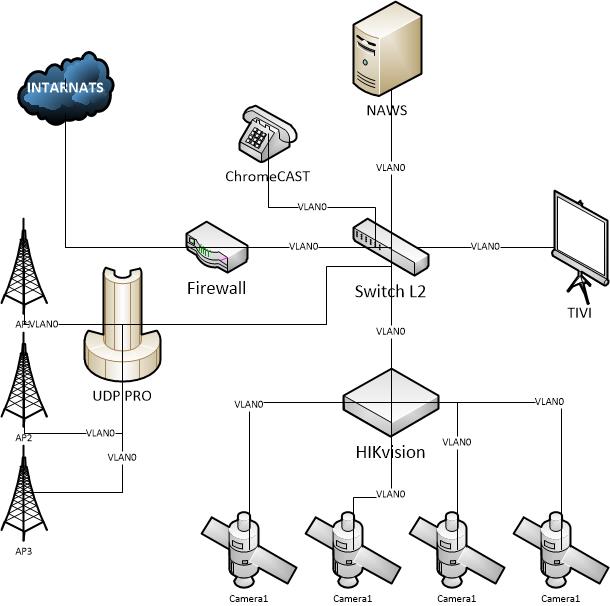

je suis en phase finale de setup de mon home network. J'ai vraiment de la misère à comprendre les vlan et les switch layer 2 vs layer 3 et le firewall... Je veux faire ca bien tant qu'à le faire.

J'ai mettons 4 cameras IP qui vont à mon NVR hikvision direct, et lui est pluggé sur ma switch normale qui elle doit parler a internet (j'imagine rien d'autre0. J'ai aussi kek autres cossins wifi comme des chromecasts ou des TV connectées filaire. Je regardais les vlan et c'est bienn beau, mais si tu as plex ca veut dire ta TV a pas le choix d'être sur le même vlan que ton NAS, donc pas d'isolation de ce niveau, même chose pour ton chromecast qui peut pas être web uniquement si tu stream du plex?

Donc j'imagine que vlan je mets juste ce qui est 100% séparé (genre rien) et tout le reste du contrôle se fait via le firewall dans mon UDP Pro?

heeeellllpppp!

je suis en phase finale de setup de mon home network. J'ai vraiment de la misère à comprendre les vlan et les switch layer 2 vs layer 3 et le firewall... Je veux faire ca bien tant qu'à le faire.

J'ai mettons 4 cameras IP qui vont à mon NVR hikvision direct, et lui est pluggé sur ma switch normale qui elle doit parler a internet (j'imagine rien d'autre0. J'ai aussi kek autres cossins wifi comme des chromecasts ou des TV connectées filaire. Je regardais les vlan et c'est bienn beau, mais si tu as plex ca veut dire ta TV a pas le choix d'être sur le même vlan que ton NAS, donc pas d'isolation de ce niveau, même chose pour ton chromecast qui peut pas être web uniquement si tu stream du plex?

Donc j'imagine que vlan je mets juste ce qui est 100% séparé (genre rien) et tout le reste du contrôle se fait via le firewall dans mon UDP Pro?

heeeellllpppp!